前言

由于校赛要开始了,就做了些简单的题目练手,有bugku也有攻防世界的,这篇博客记录几题bugku的题。

滑稽

看图实在费眼睛,直接f12查看源码找到flag走人就行了

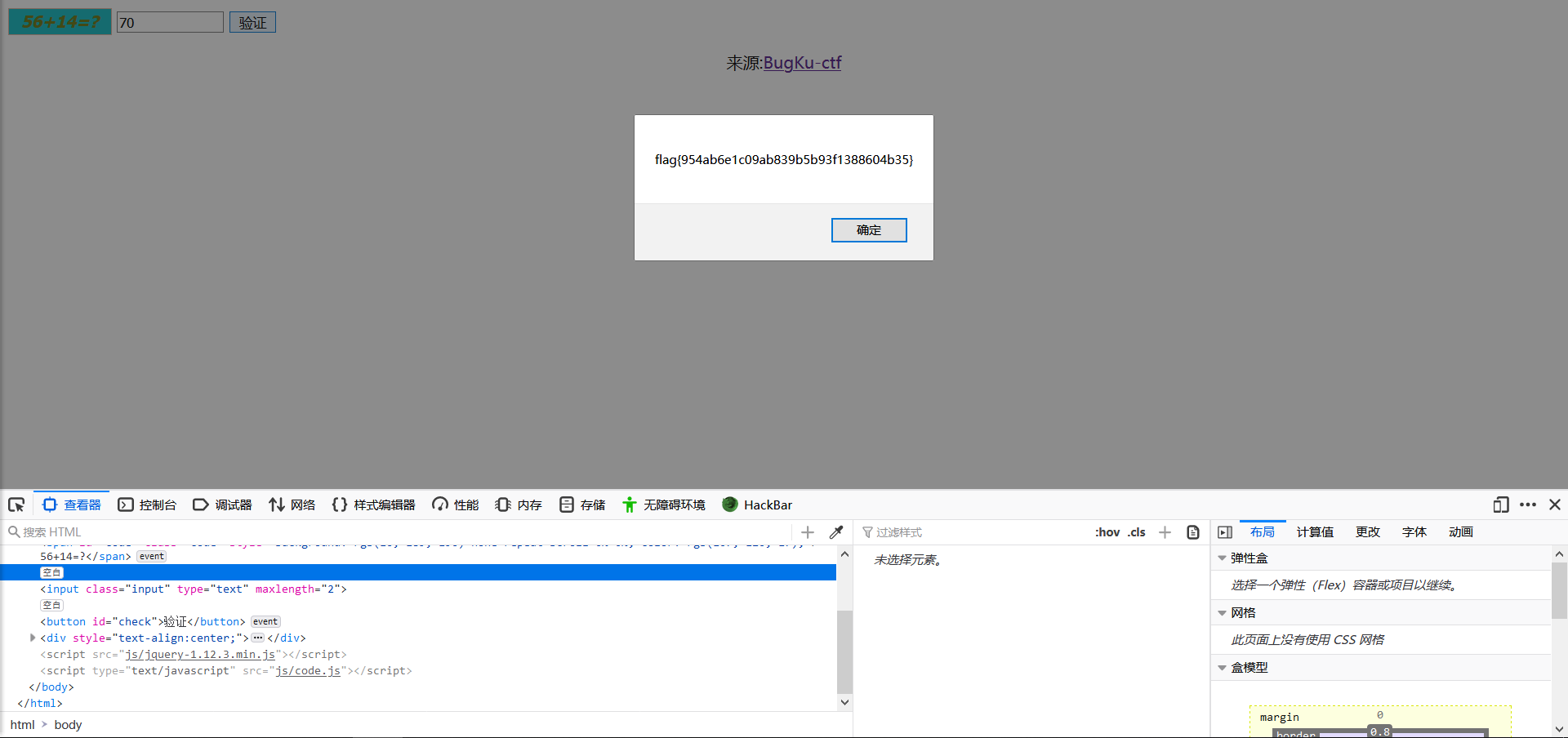

计算器

可以看到进入页面后是一道非常简单的计算题,答案一眼就能看出是70,但是我们打算输入时却发现,我们只能输入一个数字。使用f12查看源码,发现了这么一行:<input type="text" class="input" maxlength="1">

输入的最大长度为1,那么我们把1改成2,再输入进行验证就可以得到flag了。

GET && POST

非常直白的题目,这两题的页面都提供了php代码,分别以get和post上传一个waht=flag,flag就会回显出来了

矛盾

我们分析这题的代码,可以知道我们需要以get的方式上传一个数值为1的非数字,这样看来确实是矛盾的。但是我们可以发现这里的判断符为==而并非===,因此不比较两个变量的类型,这样我们就可以输入字符串而并非数字来进行判断。

这里我们get传入一个num=1a就可以了

头等舱

web中与头相关我们首先想到的就是响应头和请求头了,因此这题直接查看网页的响应头,发现flag就在其中。

网站被黑

这题一进去我们查看源码,抓包等都一无所获,因此我们要想到对网页进行路径扫描,这里我们用了御剑进行扫描,发现了shell.php,也就是被人上传木马了。

我们进入shell.php,发现需要密码,如果你能灵机一动猜出密码是hack的话,那恭喜你,得到了flag,否则的话还是老老实实进行字典爆破吧。

你必须让他停下

进入页面后发现页面一直在刷新,但是在查看源码时可以发现有一次刷新是可以显示flag的,那么我们就耐心抓包,抓到flag就算成功。

本地管理员

进入页面发现要输入账号密码,尝试输入后发现ip禁止访问,我们通过抓包添加一个xxf的请求头,将其设置为127.0.0.1,接着提示了无效凭证,那么估计就是密码的问题了,爆破密码直接无脑字典,爆出来密码为test123,最后登录获取flag。

总结

以上八题都是比较简单的题目,主要接触了ctf题目的类型与解题思路,为周六的校赛做准备。